Анонимность в сети. Часть I

Дисклеймер: Материал носит исключительно информационный характер. Автор не призывает к каким-либо действиям.

В этой статье разберём способы анонимизации пользователя. Также поговорим о доступе к <здесь слово с корнем “блок”> в РФ ресурсам. Уверен, большинство посетителей и так знают о Proxy/VPN/Tor, но если хотите поподробнее ознакомиться с каждым из них, то добро пожаловать. В ином случае ждите второй части статьи, где мы поговорим о способах анонимного общения, неотслеживаемых платежах, а также узнаем, как установить лучшую (субъективно) ОС для анонимизации.

Примечание. Рабочие proxy и VPN постоянно меняются, к тому же их работоспособность зависит от большого количества факторов, поэтому ссылки на подобные сервисы оставлять не буду.

Пожалуй, стоит начать с факта, который каждый наверняка не раз слышал: абсолютной анонимности в современном интернете не существует. Тем не менее, достаточно легко можно обеспечить себе достойный уровень скрытности, при котором вы сможете договориться со своей паранойей :)

Стартуем с прокси и VPN. Скорее, как способы обхода <слово с корнем “блок”>, чем анонимизации, но понять базовый принцип работы будет полезно.

Proxy

Proxy — промежуточный сервер между пользователем и целевым ресурсом. Работает в качестве удалённого ПК (ну это прям грубо сказано конечно…), отправляющего запросы на посещаемый веб-источник от своего имени. То есть вместо того, чтобы напрямую соединить хост (вас) с целевым сервисом, прокси-сервер пропускает трафик через себя и устанавливает соединения, заменяя исходный IP на собственный.

Важно понимать, что в зависимости от протокола, прокси работает при условии, что используемая программа поддерживает проксирование. Конечно, можно подключить некоторые утилиты, позволяющие прогонять все пакеты через сервер, но лучше не заморачиваться и использовать VPN. Также некоторые прокси не поддерживают шифрования, что в контексте анонимности является существенным минусом.

Перечислим основные типы прокси по протоколам:

- HTTP — используется для передачи запросов по протоколу HTTP, который не шифрует трафик. Работает только с веб-страницами. Неимоверно устарели из-за повсеместного использования HTTPS.

- HTTPS — передаёт данные по шифрованному каналу, защищая трафик между клиентом и веб-сервером. Также работает только с веб-страницами.

- SOCKS — более универсальный прокси-протокол, который работает с любым типом трафика (в том числе с приложениями, не поддерживающих HTTP/HTTPS), но сам по себе не шифрует данные. Легко детектируется цензорами.

- Shadowsocks — частично рабочий, особенно хорош при использовании через клиент Outline, но его трафик уникален, поэтому также довольно просто детектируется. Недавно был отличным протоколом для обхода <слово с корнем “блок”>, но сегодня уже не рекомендуется его использовать.

- VLESS — вкупе с XTLS-Reality является наиболее актуальным решением на сегодняшний день, поскольку умеет маскировать трафик под другой выбранный сайт. Пока РКН блокировать его не научился.

В статье по настройке своего VPN мы разберём, как запустить собственный сервер с протоколом VLESS.

Как уже говорилось, приемлемый уровень анонимности такой способ не даст, но лично я использую его для посещения <слово с корнем “блок”> ресурсов.

VPN

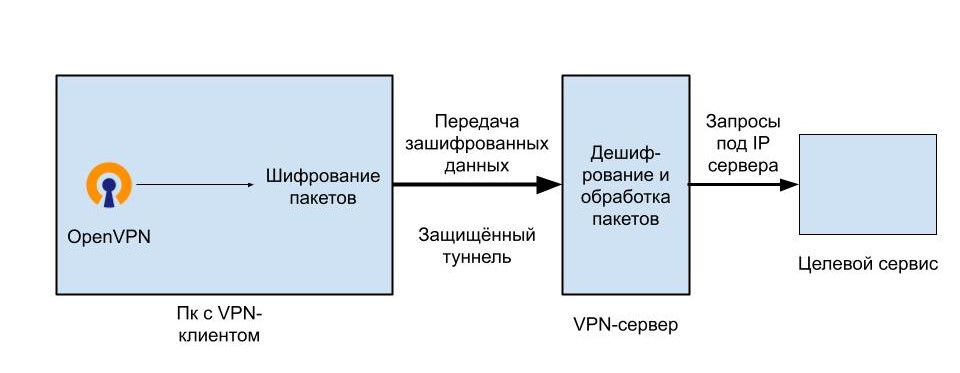

VPN (Virtual Private Network) — более интересная технология по сравнению с предыдущей. В ней также используются удалённые сервера, но, в отличие от большинства прокси, пакеты данных (блоки/сегменты данных / раздробленные данные) проходят этап шифрования. И также в отличие от прокси, VPN-клиент на хосте позволяет перенаправить весь интернет-трафик через VPN-сервер. Происходит это так: VPN-клиент на устройстве пользователя шифрует запросы, которые затем отправляются по заранее созданному туннелю на удалённый сервер. Там данные расшифровываются, и запрос идёт уже с IP сервера прямиком к нужному сайту. Затем ответ от этого сайта возвращается к VPN-серверу, где шифруется и передаётся пользователю по тому же туннелю, а VPN-клиент дешифрует данные. В итоге при проходе через туннель данные нельзя “прослушать”. Также, само собой, конечный сервис НЕ будет в курсе, что на самом деле запрос отправлялся хостом.

На следующем рисунке представлена поверхностная схема отправки запроса через VPN

Есть несколько протоколов, реализующих работу VPN. Рассмотрим наиболее популярные из них:

- PPTP (Point-to-Point Tunneling Protocol) — один из старейших протоколов. Является быстро-работающим и легко-настраиваемым, но не рекомендуется к использованию из-за наличия серьёзных уязвимостей.

- L2TP/IPSec (Layer 2 Tunneling Protocol / Internet Protocol Security) — связка протоколов. Первый обеспечивает туннелирование, то есть группирование данных в пакеты для их конфиденциальной передачи, а второй — шифрование этих пакетов. Является безопасным, но считается устаревшим, хоть и встроен во все современные ОС.

- OpenVPN — современный и гибкий протокол (хоть и медленный). Шифрование происходит с помощью криптографических алгоритмов. Является одним из наиболее популярных решений для обхода цензуры.

- IKEv2/IPSec (Internet Key Exchange version 2 / IPSec) — быстрый (по сравнению с OpenVPN, L2TP) и стабильный протокол.

- WireGuard — относительно новый протокол с открытым исходным кодом. На данный момент чуть ли не самый популярный для обхода <слово с корнем “блок”>. Имеет “апгрейд” в виде AmneziaWG.

Все они обеспечивают одну функцию, но различаются протоколами шифрования, скоростью передачи данных, сложностью настройки и поддерживаемыми платформами.

Минусы VPN:

-

Важно отметить, что хоть данные идут по зашифрованному туннелю, интернет-трафик всё равно проходит через вашего провайдера, а значит этот самый провайдер спокойно фиксирует факт использования как VPN, так и Proxy, и даже Tor’a, что, кстати, будет не сильно подозрительным с текущей политикой РКН :)

-

DNS — система преобразования доменных имён в IP-адреса. Это преобразование, осуществляющееся DNS-серверами провайдеров, происходит, когда вы нажимаете “Enter” в поисковой строке браузера. То есть вместо noisycake.ru будет переход по следующему IP-адресу: 185.199.109.153. А нужно всё это для удобства человека, ведь кому понравится забивать набор октет вместо понятных буквенных символов?

Так вот существует следующее понятие: DNS leak или утечка DNS, при которой DNS-запросы идут в обход Proxy/VPN/Tor, из-за чего провайдер видит адреса посещаемых вами сайтов. Она может произойти по нескольким причинам: неправильная настройка или “плохой” VPN, использование сторонних расширений браузера и т.д. Рекомендую ознакомиться с политикой вашего VPN-провайдера, покопаться в настройках, погуглить и запретить ОС обращаться к другим DNS-серверам, кроме как VPN’овским.

-

ОпасностьМогут ли всё-таки “утечь” ваши данные? Однозначно, особенно при использовании бесплатных VPN-сервисов. Ведь на сервере данные становятся открытыми, а если подключаться по HTTP, то видно вообще всё, и большинство поставщиков VPN услуг предоставляют их рекламным сервисам (в лучшем случае), а по запросу правоохранительных органов выкатывают им всё имеющееся без серьёзных споров. Та же самая логика применима к прокси.

-

Главная проблема VPN/Proxy. Представим ситуацию: вы — житель прекрасной страны КНР — подключаетесь к VPN-серверу со своего домашнего ПК, IP адрес сетевой карты которого —

103.102.180.1. Сервер отправляет запросы на целевой ресурс, который видит уже другой IP —217.161.27.2, в то время как ваш провайдер знает только о факте подключения к этому IP, но не о посещаемых сайтах. Казалось бы, никто никогда не узнает, где и кто вы есть на самом деле. Пьянящее чувство свободы слова даёт вам возможность высказать всё, что вы думаете о нынешнем устое, и вы пишите оскорбительный комментарий в адрес правительства КНР в местной соцсети.Спецслужбы, поперхнувшись утренним кофе, негодуют из-за столь неподобающей наглости. Они тут же запрашивают у соцсети ваш IP, получают

217.161.27.2и пробивают его. Хм, Лондон… Но неужто эти культурные, вежливые любители чая могли так нецензурно выразиться, да ещё и на чистом китайском? Спецслужбы запрашивают список пользователей, которые подключались к217.161.27.2в дату и время публикации поста у местных провайдеров. Через одного такого провайдера вы и сидели, а он сохраняет и ваш IP (103.102.180.1), и IP целевого ресурса, коим выступает VPN-сервер, и дату-время обращения к этому ресурсу. И-так, упомянутые адреса сопоставлены. Нужно лишь сделать ещё запрос по личности, скрывающейся за конечным IP. Ага, нашёлся! Теперь осталось самое главное — вежливо объяснить, почему ваш комментарий неуместен в данной ситуации. Короче говоря, ожидайте культурной дискуссии с людьми самой спокойной профессии.

В итоге вас раскрыли, даже не обращаясь к самому VPN-серверу. Спасёт ли вас цепочка из двух VPN? Скорее усложнит поиск, что тоже вроде неплохо, но дело в следующем..

На многих сайтах происходит сбор информации, именуемой cookie. Вы можете видеть это каждый день, соглашаясь принять передачу данных. Cookie могут содержать как уникальный идентификатор пользователя, фамилию, имя или даже просто посещаемые странички сайта, так и идентификатор устройства. Допустим вы уже долго пользуетесь N-банком со своего ПК без использования всяких Proxy и прочего. В один день вы решили, что нужно сёрфить интернет анонимно, прочитали пару статей и поняли, что вам нужна цепочка из двух VPN. Вы гуляете по просторам заблокированных ресурсов и вдруг захотели задонатить автору за его чудесные труды ;). С этой мыслью переходите на сайт N-банка и.. вот и всё. Cookie взяли своё, а точнее — IP адрес, и теперь в файлах хранится два адреса: вашего ПК и VPN-сервера, которые сопоставляются, отправляются на хранение и в случае чего будут переданы по запросу.

ИнфоЕсли хотите выяснить, что конкретно собирает сайт, прочитайте их политику сбора данных. Разумеется, полностью доверять этой информации не стоит

Я использую VPN также только для обхода <слово с корнем “блок”>, хотя это уже скорее оверинжениринг — обычного прокси достаточно. А вот для анонимности, как мы уже выяснили, одного VPN’а будет не хватать.

Собственный VPN-сервер

Кратко обсудим тему собственного VPN’а. Данный способ посложнее предыдущих и требует базовых навыков администрирования.

Существуют такие штуки как VPS (Virtual Private Server) и VDS (Virtual Dedicated Server) — по сути синонимичные вещи, а именно виртуальные машины — эмулируемые сервера, работающие на физической машине. Собственно, когда вы покупаете VPS/VDS, вы получаете сервер, которым можете управлять удалённо.

На форумах есть множество гайдов по поднятию своего VPN-сервера, но я сделал и свой, в котором рассказано об установке VPN с помощью панели 3X-UI и протокола VLESS. Всё описано пошагово, доступно, прописаны все команды, в общем справиться должен каждый.

- Какой профит-то от своего VPN? Лучше уж не париться и купить подписку на готовое решение.

- Когда вы подключаетесь к VPN-серверу через провайдера, параллельно с вами с этого же IP работают и другие люди (сотни, тысячи…), поэтому из-за огромного количества запросов сайты начинают относиться к адресу с недоверием. Следовательно главный плюс: отсутствие бесконечных капч, проверок и блокировок со стороны веб-сервисов. Более того, РКН постоянно блокирует существующие бесплатные (и даже платные) сервера или занижает их пропускную способность, поскольку их адреса находятся в общем доступе, в то время как ваш личный VPN-сервер будет детектироваться куда сложнее.

Также со своим VPN вы получаете больший контроль и конфиденциальность, плюсом лучшую скорость по сравнению с большинством VPN-сервисов.

- А минусы будут?

- При использовании только лишь VPN-сервера анонимности как таковой вы всё равно не получите. Риски примерно такие же, как и с обычным VPN: утечки, мягкотелость VPS-хостинга, неправильная настройка, сопоставление и прочие неприятности.

Tor

Здесь начинаются настоящие средства анонимности.

На данный момент Tor является самым мощным средством обеспечения приватности, его работу поддерживают тысячи людей по всей планете. Если раньше он был невыносимо медленным, то сейчас им можно пользоваться достаточно комфортно.

Преимущество Tor по сравнению с обычными VPN и прокси состоит в том, что он скрывает пользователя через сеть узлов, использует многослойное шифрование трафика, минимизирует отпечаток браузера, автоматически очищает куки, блокирует трекеры, является устойчивым к тотальной блокировке, да и вообще крутой кент :) Давайте разберёмся в том, как работает это чудо и на что стоит обратить внимание.

Как это работает

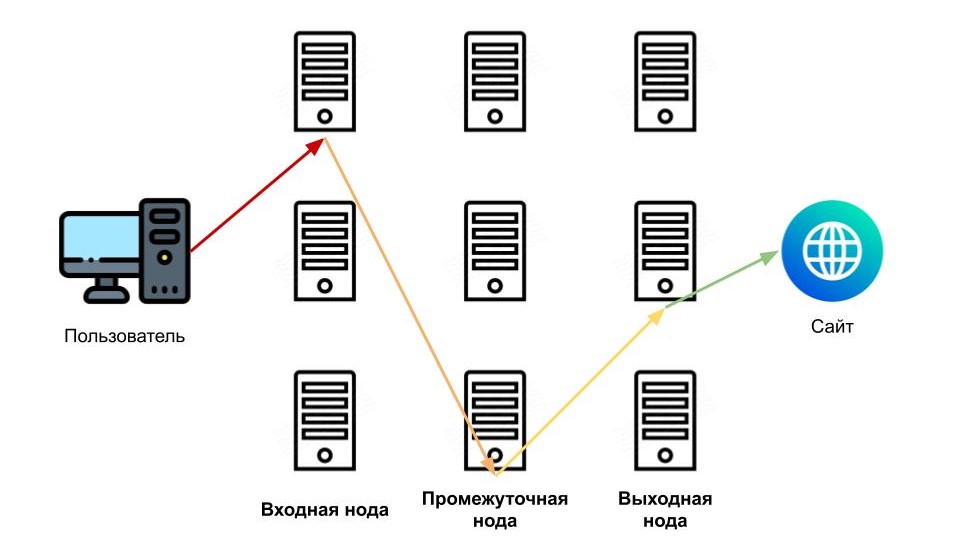

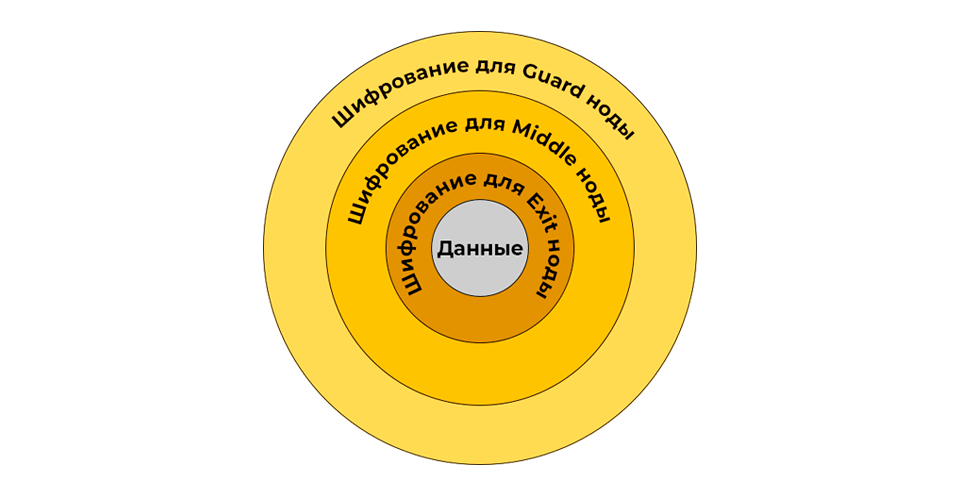

Tor (The Onion Router) / Луковая маршрутизация — сеть из SOCKS-прокси (в контексте Tor называют узлами, реле или нодами), в роли которых обычно выступают ПК добровольцев. Каждый пакет данных по умолчанию проходит следующий путь: user -> клиент Tor -> входная (guard) нода -> промежуточная (middle) нода -> выходная (exit) нода -> целевой ресурс.

При подключении к сети Tor цепочка нод выбирается случайно и меняется каждые 10 минут. Вдобавок перед отправкой пакеты шифруются столько раз, сколько узлов в цепочке, и у каждого узла есть свой ключ, дешифрующий только определённый уровень. Таким образом каждая нода будет снимать один слой шифрования и передавать следующей уже от своего имени (поэтому называется луковой маршрутизацией), вплоть до выходной, где данные становятся абсолютно “голыми”, если подключаться не через HTTPS (подробнее об этом позже). В итоге каждый узел знает адреса только двух соседних сегментов, благодаря чему выходной не обладает информацией об исходном пользователе. Ответ на запрос повторят ту же самую цепочку, но в обратном порядке: по ходу прохождения через узлы накладываются уровни шифрования, а дешифровка происходит в Tor-клиенте на ПК пользователя.

Почему же используется только три узла в цепочке? Неужели больше — не лучше? Пожалуй, нет. Больше узлов = больше нагрузки на сеть Tor + медленная скорость передачи данных. Кроме того, с увеличением числа нод увеличивается и риск попасть на скомпрометированную ноду (подробнее об этом дальше).

Мосты

Существует закрытый список нод, которые называются мостами. Они используются в качестве входных узлов, их также поддерживают добровольцы, вот только список мостов не публичный. Так зачем они нужны? Неужели обычных реле уже не хватает? А дело в том, что раз список обычных нод публичный, то его могут увидеть все, в том числе, к примеру, Роскомнадзор, который и заставляет российских провайдеров блокировать доступ к ним. Подобная ситуация происходит во многих странах, поэтому разработчики луковой сети придумали способ обхода данной проблемы: непубликуемые в общем доступе узлы.

При использовании моста, цепочка-путь данных от юзера до целевого ресурса немного меняется. Теперь она выглядит так: user -> клиент Tor -> мост (bridge) -> промежуточная нода -> выходная нода -> целевой ресурс.

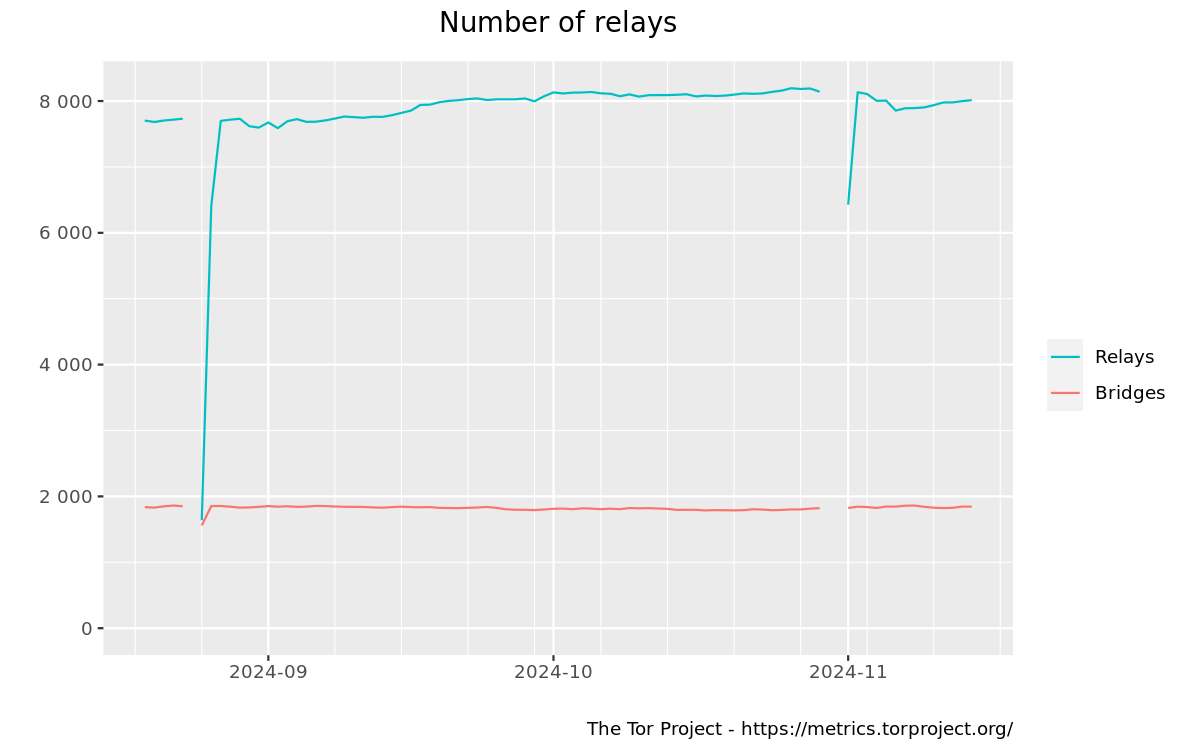

Интересный факт: На сегодняшний день доля мостов составляет около 20% от общего числа узлов. Ознакомиться с сегодняшним количеством узлов и другими метриками можно на официальном сайте: https://metrics.torproject.org/

Подключаемый транспорт

Мосты работают вместе с транспортом (pluggable transport) — инструментом, использующимся для маскировки трафика на этапе передачи между клиентов и мостом, делая его менее заметным для блокировки. После прохождения моста трафик передаётся дальше в стандартной зашифрованной форме, уже без дополнительной маскировки.

Сегодня в браузере Tor можно увидеть 4 вида транспорта, а именно:

| Мост | Описание, функционал |

|---|---|

| obfs4 | Делает Tor-трафик похожим на случайные данные, чтобы его нельзя было распознать с помощью DPI (глубокой анализ пакетов), часто используемой для обнаружения и блокировки Tor, VPN и Proxy. Именно этот мост вы скорее всего получите |

| meek | Перенаправляет Tor-трафик через крупные облачные платформы, такие как Google, Microsoft или Amazon, что делает его похожим на обычный HTTPS-трафик |

| Snowflake | Постоянно меняющиеся прокси, управляемые волонтёрами и настроенными так, чтобы сделать вид, что пользователь совершает видеозвонок, а не использует Tor |

| WebTunnel | Маскирует подключение к Tor так, чтобы оно выглядело, будто пользователь заходит на веб-сайт по протоколу HTTPS |

Например, если используется мост с транспортом obfs4, то трафик сначала маскируется obfs4, а затем передаётся через мост.

.onion-сервисы

И-так, onion-сайты… а хотя нет. Начнём с другого.

HTTP — протокол (установленные правила), по которому ПК пользователя обменивается данными с интернет ресурсами. Удобная и фундаментальная вещь, правда при передаче трафик никак не шифруется, а значит при перехвате можно будет узнать логины, пароли, да вообще всё, что можно. В связи с этим придумали апгрейд.

HTTPS — расширенный HTTP протокол, устанавливающий зашифрованное соединение с помощью криптографических протоколов SSL и TLS, то есть при его использовании запросы и ответы шифруются, чтобы не было интереса их перехватывать. Узнать, безопасно ли ваше соединение, можно, посмотрев на адресную строку браузера: если вначале стоит https:// — всё в порядке. В настоящее время HTTPS протокол поддерживают большинство сайтов, и при использовании Tor’a нужно открывать ресурсы именно с ним, о чём он предупреждает всякий раз, когда пользователь пытается открыть страницы с “плохим” протоколом HTTP.

Onion-сайты — веб-ресурсы, доступные только через луковую сеть и использующие доменную зону .onion. Они лучше обычных сайтов тем, что:

- Переняли все преимущества HTTPS протокола, а значит трафик защищается сквозным шифрованием.

- Домены не хранятся на централизованных DNS-серверах, что затрудняет их обнаружение и даёт устойчивость к DNS-атакам. Но где же тогда они расположены? На специальных узлах, работающих примерно как DNS-сервера, только для каждого ресурса он будет своим.

- Владельцам onion-сайтов не требуется покупать доменные имена, так как они формируются автоматически в рамках протокола шифрования.

- Работают на основе криптографических ключей. Публичный как раз используется для создания домена, а приватный — для шифрования и аутентификации.

.onionКак подключиться к сети Tor

Вот мы и подошли к практической части!

Для подключения к сети Tor используется Tor-браузер. Скачиваем его отсюда. К сожалению, iOS не позволяет создать Tor Browser под себя, но разработчики рекомендуют скачать Onion Browser, который тесно сотрудничает с проектом Tor.

Далее, если вы не не хотите использовать VPN, вам потребуются мосты (вспоминаем факт блокировки открытых нод). Рассмотрим все известные способы их подключения:

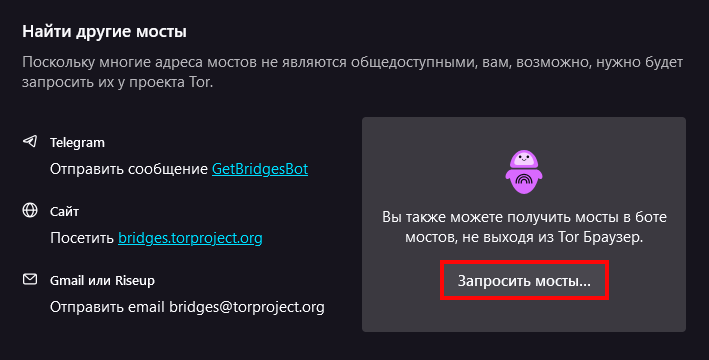

- На ПК можно прямо из настроек браузера в разделе “подключение” нажать кнопку “Запросить мосты” и.. получить их :)

-

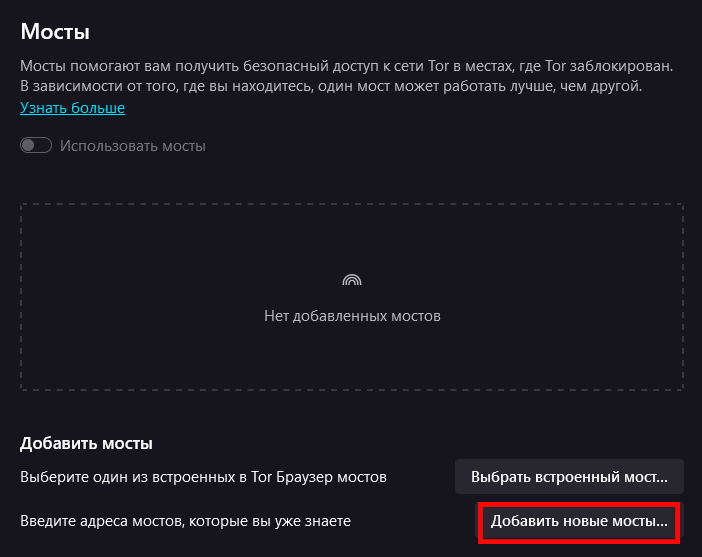

Вряд-ли такой подход сработает, но можете попробовать выбрать один из предложенных вариантов во вкладке “Выбрать встроенный мост”.

-

Или же можно запросить мосты прямиком из официального бота. Полученные адреса копируем, нажимаем на “Добавить новые мосты” и вставляем.

- Если вышеуказанные способы не работают, попробуйте написать на почту bridges@torproject.org. Важно: используйте только Riseup или Gmail, также оставьте тему сообщения пустым, а в теле напишите

get transport obfs4.

Ура, мы в сети! Но что дальше? Как найти то, за чем мы сюда пришли? Гуглить! Или онионить… Сейчас скорее всего в качестве поисковика у вас стоит DuckDuckGo или Startpage. Они действительно хороши в плане анонимности, правда первый понижает в результатах выдачи российские новости, связанные с СВО (как же наверное приятно, когда тебе не нужно включать голову и думать, где правда, а где — нет), поэтому я чаще использую второй, хотя он тоже может блокировать некоторые запросы, нарушающие юридические или моральные нормы (мда, звучит абсурдно). В связи с чем советую нагуглить рабочие ссылки на такие поисковики как Torch, Ahmia, Tordex, Bobby и т.п. А ещё есть отдельные сайты, которые выкладывают список onion-ссылок по разным тематикам: соцсети, торговля, форумы и т.п.

Проблемы Tor

Tor, как и любое другое средство, не гарантирует 100%-ой анонимности. Существуют уязвимости, которые могут деанонимизировать пользователя.

-

Узлы могут прослушиваться. В целом логично, ведь их предоставляют добровольцы, а значит этими добровольцами могут оказаться недоброжелатели :) Если скомпрометирована только одна нода в цепочке, то это не приведёт к значительным последствиям, так как guard node знает только отправителя, но не знает данных и конечного получателя, middle node не знает вообще ничего критически важного, а exit node знает конечного получателя и данные (если они передаются не через HTTPS), но не отправителя.

Беда наступает, когда одним злоумышленником контролируются входная и выходная ноды. Сопоставив время и объём передаваемых данных будет достаточно просто установить реальный IP, а если скомпрометированы все 3 ноды, то пиши-пропало… До появления guard nodes (вместо них раньше были entry nodes) и мостов эта проблема была особенно актуальной, так как при длительном использовании тора шанс деанона был практически стопроцентный, ведь по теории вероятности вы рано или поздно наткнётесь на цепочку, в которой обе ноды будут скомпрометированы.

Сейчас же, вместо того, чтобы менять всю цепочку раз в 10 минут, меняются только средняя и выходная ноды. Guard ноды же устроены по-другому: для каждого Tor-клиента случайным образом подбираются несколько входных узлов, и при подключении используются только они, при этом меняются раз в 2-3 месяца. Если эти узлы не контролируются, злоумышленник никогда не сможет деанонимизировать пользователя. В ином случае утекает значительная часть данных, но не больше, чем если бы такого трюка не было вовсе. С одной стороны это не очень гуманно, поскольку все проблемы достаются только отдельным пользователям, а с другой — большая часть людей сильнее защищена. Что ж, зачастую приходится идти на компромиссы.

Ну а мосты вообще можно не менять, пока не перестанут работать. Функционал у них практически такой же, как и у Guard нод, плюсом они усложняют анализ трафика и скрывают факт использования тора.

Также помните, что стоит заходить только на веб-сервисы, которые используют HTTPS. Так выходной узел не сможет видеть в ответе от сайта ваши логины и пароли.

Вообще подобная вещь как контроль большого количества нод невероятно ресурсозатратно, так что чересчур сильно беспокоиться об этом не стоит, тем более что лучших простых и бесплатных альтернатив (по сравнению с тором) пока нет.

ПредупреждениеНе отключайте NoScript. Это расширение защищает вас от JavaScript-атак. JavaScript довольно мощный инструмент, который может извлекать реальный IP в обход прокси-серверов, собирать данные о системе (разрешение экрана, шрифты, часовой пояс и прочее) и выполнять запросы на внешние ресурсы от имени пользователя. -

Теоретически злоумышленниками могут оказаться и некоторые из Directory Authorities, о которых мы не так давно говорили. В таком случае они могут включать в консенсус скомпрометированные ноды, но риск остаётся минимальным благодаря репутации данных узлов (да, вам в любом случае приходится кому-то доверять). К тому же для добавления плохих узлов нужно захватить как минимум 5 из 9 DA, что невероятно маловероятно 😀

-

НЕЛЬЗЯ (ну прям не надо, серьёзно) загружать torrent-файлы через Tor. Если вкратце, то большинство клиентов Bittorrent (сетевой протокол для обмена torrent-файлами), такие как uTorrent, игнорируют настройки прокси-серверов и обращаются напрямую к пользователю, детектируя его реальный IP, и отправляют эту информацию другим пользователям uTorrent’a. Ах да, использование Bittorrent’a создаёт большую нагрузку на сеть Tor, из-за чего у всех пользователей возникают падение скорости передачи данных. Так не будем же создавать сообществу проблем ;)

-

На разных форумах встречал людей, беспокоящихся о том, что Tor финансируется различными структурами США. Да, объёмы действительно внушительные: 50% - 90%. Раньше конкретные суммы были публичными, но, видимо из-за наплыва трясущихся анонимусов, разработчики решили не развивать паранойю и стали скрывать эту информацию. Оставлю свою точку зрения: финансирование Tor’а отдельными госструктурами США объясняется практическими нуждами самих правительственных организаций, таких как сохранение анонимности в расследованиях и коммуникациях. Также нужно понимать, что исходный код Tor открыт и многократно проверялся криптоаналитиками и экспертами по кибербезопасности из таких компаний, как Rapid7, NCC Group, MIT, Stanford, Mozilla и др., поэтому опасения на счёт потенциального контроля считаю необоснованными.

Связки нескольких способов

VPN+VPN, VPN+Tor, VPN+Tor+VPN… Вариантов куча, но они могут как улучшить вашу анонимность, так и ослабить.

Как мы уже выяснили, вычислить пользователя одного лишь VPN/Proxy не составит большого труда, поэтому в случае контроля злоумышленником входной и выходной нод Tor’а восстановление оставшейся цепочки типа VPN/Proxy+Tor+VPN/Proxy лишь затянет процесс деанона. Тем не менее подобные связки могут оказаться очень полезными в некоторых целях. Предлагаю рассмотреть возможные варианты поподробнее.

VPN -> Tor

Если нужно скрыть от провайдера факт использования Tor’а, а мосты не работают, поставьте перед ним VPN. Бонусом получаем скрытие нашего IP от Tor’а, но, опять же, это лишь замедлит нашу идентификацию, если всё-таки кто-то взломает Tor.

Proxy -> Tor

Такие протоколы как VLESS и Shadowsocks могут обеспечить тот же результат, что и VPN. Однако HTTP, HTTPS, SOCKS и прочие не способны скрыть от провайдера то, что вы используете Tor.

Tor -> VPN

Некоторые сервисы не любят пропускать пользователей Tor, поэтому VPN на выходе может помочь вам избежать данной проблемы.

Тут достаточно много нюансов.. большинство VPN-сервисов не поддерживают Tor-подключения, настройка довольно муторная, да и анонимность практически не прибавляется.

К тому же, VPN-сервер теоретически может собирать данные, которые будут идти в открытом виде из выходной ноды Tor. Да, разумеется сами ноды могут быть скомпрометированы, но ведь они меняются, соответственно будут хранить только малую часть трафика, а вот VPN-сервера вы вряд-ли будете обновлять каждые 10 минут.

Tor -> Proxy

Ну тут всё понятно, ничего нового не скажу.

X -> Tor -> X

Тут вроде тоже ничего не нужно объяснять, просто объедините вышесказанное к вашему варианту, например, Proxy -> Tor -> Vpn.

Советы

Перейдём к незамысловатым советам, которые помогут вам оставаться анонимными, и подведём промежуточные итоги.

-

Заходите только на сайты, которые поддерживают HTTPS, иначе произойдёт утечка всего возможного.

-

Не устанавливайте плагины и расширения в браузер Tor. Подобные дополнения дают уникальный “отпечаток” браузеру, такие как изменения заголовков запросов, действий на веб-сайтах, что может быть использовано для вашего отслеживания.

-

Не открывайте скаченные файлы, пока находитесь в сети Tor. Они могут содержать скрипты, самооткрывающиеся ссылки и прочие фокусы, которых вы можете даже не заметить. Для подобных действий лучше использовать отдельную виртуальную машину, не имеющей доступа в интернет и не содержащей никакой критически важной для вас информации.

-

Не заходите через Tor в свои аккаунты из обычной жизни, не используйте и не распространяйте свои личные данные и не общайтесь со своими знакомыми через новые анонимные аккаунты.

-

Шифруйте диски.

-

Банальный, но важный совет, которым многие пренебрегают: всегда придумывайте разные пароли, а лучше генерируйте и храните их в проверенной оффлайн программе по типу KeePass. Также можете сохранить пару важных паролей (доступ к системе/дешифровка диска/доступ к базе данных паролей) прямо на бумажке, но нужно постараться и хорошенько спрятать её.

Дальше для полных параноиков 👽:

-

Не покупайте физические сим-карты для одноразовых аккаунтов. Даже в переходах метро. Гораздо лучше брать одноразовые номера в соответствующих сервисах.

-

На каждом форуме/аккаунте придумывайте себе новую личность. Меняйте свои интересы (либо не выдавайте их совсем) и стиль общения.

-

Выключайте микрофоны и камеры. Сегодня даже ИИ может определить конкретную клавишу лишь по звуку её нажатия, что уж говорить об обученных специалистах.

-

Убирайте мобильный телефон подальше. Конечно, просто так, без установки ПО или физических устройств на мобильник, вас прослушать вряд-ли смогут, но раз зашла речь про паранойю, чего мелочиться.

-

Не платите Bitcoin’ом. В следующей части статьи мы обсудим этот момент подробнее.

-

Не используйте Windows. Подробнее также в следующей части ;)

Как раз-таки Tor я использую как основное средство анонимизации. Лучших альтернатив, не требующих вложения средств, просто не существует.

Информации много, поэтому решил разделить статью на две, и во второй начнётся самое интересное. Жду ваши отзывы/вопросы/советы в лс, и спасибо, что читаете!

cloudtips

cloudtips